钓鱼诈骗案例视频(网上钓鱼经验到底是真是假一次真实的与网络钓鱼诈骗者斗智斗勇经历)

事件发生时间:2018年12月28日下午

事件发生地点:广州

事件相关人员:小庄(本文作者,同时也是受害者),以及诈骗团伙们

案发背景介绍——

小庄一个月之前在京东上购买嘞一款国外商品,因为当时人还在广州,而且并不知道商品发货的时间会如此之慢,竟然长达令人发指的一个月之久!因此当时并没有想其他太多事情就填写嘞位于广州的住址,之后的这几天卖家终于发货过后,小庄因为各方面的原因已经搬到惠州居住,于是联系嘞卖家及时更改发货地址,可未曾想一次简单而又平凡的购物竟然牵扯出一起涉案金额巨大的网络钓鱼诈骗案件……情节惊险刺激,过程跌宕起伏,险象环生。隐藏在这一切背后的诈骗犯罪团伙规模究竟有多大?诈骗团伙究竟是如何获取到受害人的准确个人信息的?这一切究竟又牵涉到多少人的经济利益?重重迷雾,终将缓缓散开……真相…又会在何时才能大白于天下?

事件经过如下——

01——事件开端公元2018年12月28日下午,小庄刚吃完午饭然后在电脑上学习node.js的时候,一个陌生的号码打进嘞小庄的手机,只见屏幕上显示嘞一串数字“171 0173 8115”,号码归属地未知。

于是乎小庄心生疑惑,便拿起电话接通,对方用广东腔说着一口流利普通话,刚开始态度很好,不紧不慢地询问着小庄关于之前在网上购买的一个商品的相关信息。从对方口中说出的小庄的姓名、手机号码、订单号码等信息均为真实并且正确的,因此一定程度上增加嘞对方的可信度。确认完毕基本信息过后,紧接着对方开始切入正题,表示由于收货地址更改之后,耽误嘞正常的收货时间,给小庄带来嘞不方便,因此会进行一个理赔的过程,最后理赔的金额包括商品的运费、保险费用,外加商品总金额的20%等一并返还给小庄。

小庄一听,心想“原来还有这种好事?收货延误嘞还会有赔付?这不搞得和外卖平台一样嘞都?”,不过想到有赔付,不要白不要,于是便按照电话对面的要求添加嘞对方一个微信号为“a17101738115”,并且名为“理赔客服”的微信进行后续的操作,全程对方要求小庄不能挂断电话,否则将会导致理赔处理出错。小庄便按照对方的要求如是操作。

按照对方要求所添加的微信

按照对方要求所添加的微信 添加好友过后对方开始准确提供嘞小庄更改收货地址的信息

添加好友过后对方开始准确提供嘞小庄更改收货地址的信息对方通过好友申请之后,对方给出嘞小庄的订单信息以及收货地址更改的信息,小庄经过确认无误之后,按照要求将所购的商品订单价格截图发送给对方。随后便受到一个二维码,下方标注着四个金灿灿的大字!

诈骗者发送的二维码

诈骗者发送的二维码哇!天呐!如此丑陋到宁人发指的二维码!这让俺怎么下得去手来扫它?!

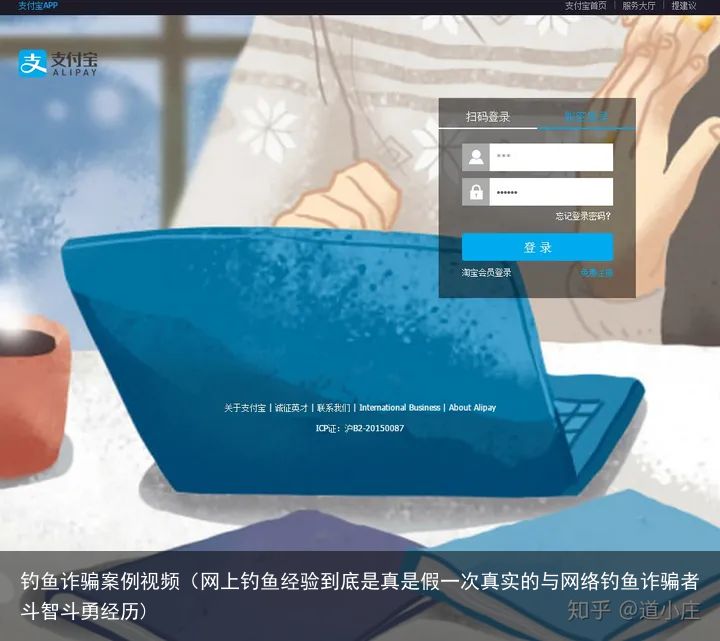

小庄极其不情愿地识别二维码过后,屏幕自动跳转到嘞一个对方事先已经准备好的网站,呃……虽然现在这个网站已经挂掉嘞,不过机智的小庄在第一时间截下嘞图,为广大关注俺的朋友谋求嘞一丝福利,这个网站的真实模样便是如下图所示的这样:

二维码识别过后跳转到仿制的支付宝登录页面02——事件进一步发展

二维码识别过后跳转到仿制的支付宝登录页面02——事件进一步发展乍眼一看,这不就是一个支付宝的登录界面嘛……可是……好像有点儿问题……在哪儿呢?一时半会儿也说不上来,总而言之就是感觉不太对劲。

OK,小庄左点点右点点,终于发现嘞问题的所在——这个“扫码登录”根本就按不出来!或者说……这个网站页面还不支持二维码登录吧(摊手以表示无奈)。好吧,既然如此,那就只有直接通过账号密码的方式进行登录嘞。

于是小庄顺手输入嘞支付宝的账号与密码过后,点击登录按钮,成功进入嘞下一个页面:

成功登录过后进入选择退款方式页面

成功登录过后进入选择退款方式页面OK,让小庄选择退款的银行,并且还支持网银和快捷支付~,二话不说在最喜爱的中国建设银行前面打上嘞圈圈,然后点击下一步继续。画面一转,来到嘞第三个页面:

选择好退款银行之后开始填写个人隐私信息

选择好退款银行之后开始填写个人隐私信息这里要求根据之前选择的开户银行,输入一些自己的隐私信息,包括但不限于:持卡人姓名、证件类型、证件号码、储蓄卡卡号、网银密码、退款密码(取款密码)、预留手机号……

当整个事情进行到这一步的时候,小庄的心里已经跟个明白人儿似的嘞,真的是从未见过如此厚颜无耻地索要隐私信息的人!这也太直接嘞吧,好歹编一些更好听更可信的理由来进一步骗取小庄的信任,这么快就摊牌嘞?

其实到这里已经可以直接关掉整个页面然后删掉之前添加的那个微信号码结束对话嘞。可是如果事情就这样子结束掉的话,那这也太没有意思嘞,也太不好玩嘞吧!小庄为嘞让整件事情变得好玩起来,开始将计就计,输入嘞个人的部分真实信息(当然密码这里是随便填的一个)。小庄想到看看对方到底能给整出点啥花样来就。

好!填写完信息,点击最下方的绿色按钮“确认退款”!这样子这笔钱就能退还到俺的账户上嘞吧~可是还没完,当小庄点击按钮过后,进入嘞第四个页面:

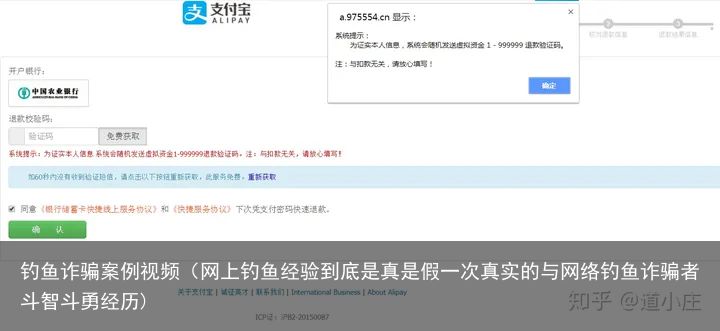

要求提供验证码并且提交

要求提供验证码并且提交咦~!这是啥!这是啥子东西喔!一开始小庄还没弄明白,后来定睛一看,才反应过来原来这个页面是要通过对方的系统向小庄的银行预留手机号码发送一条验证信息等候确认的。

好吧,这样子看起来其实也挺合理的,那么小庄点击免费获取验证码,等待验证码的到来~点击过后不到10s,验证码还真的就给发来嘞:

手机上获取到建设银行发来的三次同样的验证码

手机上获取到建设银行发来的三次同样的验证码不过显示的却是建行发送的开通网银便捷支付的验证码,这样小庄一时间摸不着头脑,没搞懂对面这一步棋是玩的啥花样。待小庄重复获取嘞三次验证码过后,发现每次的验证码都是同一个,并且输入到之前的网页中,点击下方的确认按钮之后,弹出的却是提示“验证码不正确”。

于是小庄便将这个情况告知嘞对方,对方灵机一动圆场说:“大概是因为这段时间进行退款操作的人比较多,造成嘞服务器的繁忙,从而导致出错。这样吧,等一下我们这边通过系统人工发送一个新的验证码给你之后,你收到短信直接将验证码报给我就可以了,请稍等一下。”小庄便继续等待对方的验证码发送过来。不一会儿就收到嘞,不过这一步差点没把小庄给吓出心脏病来,本来小庄从小就体弱多病,哪儿能受得了这刺激……收到的验证码是这样的:

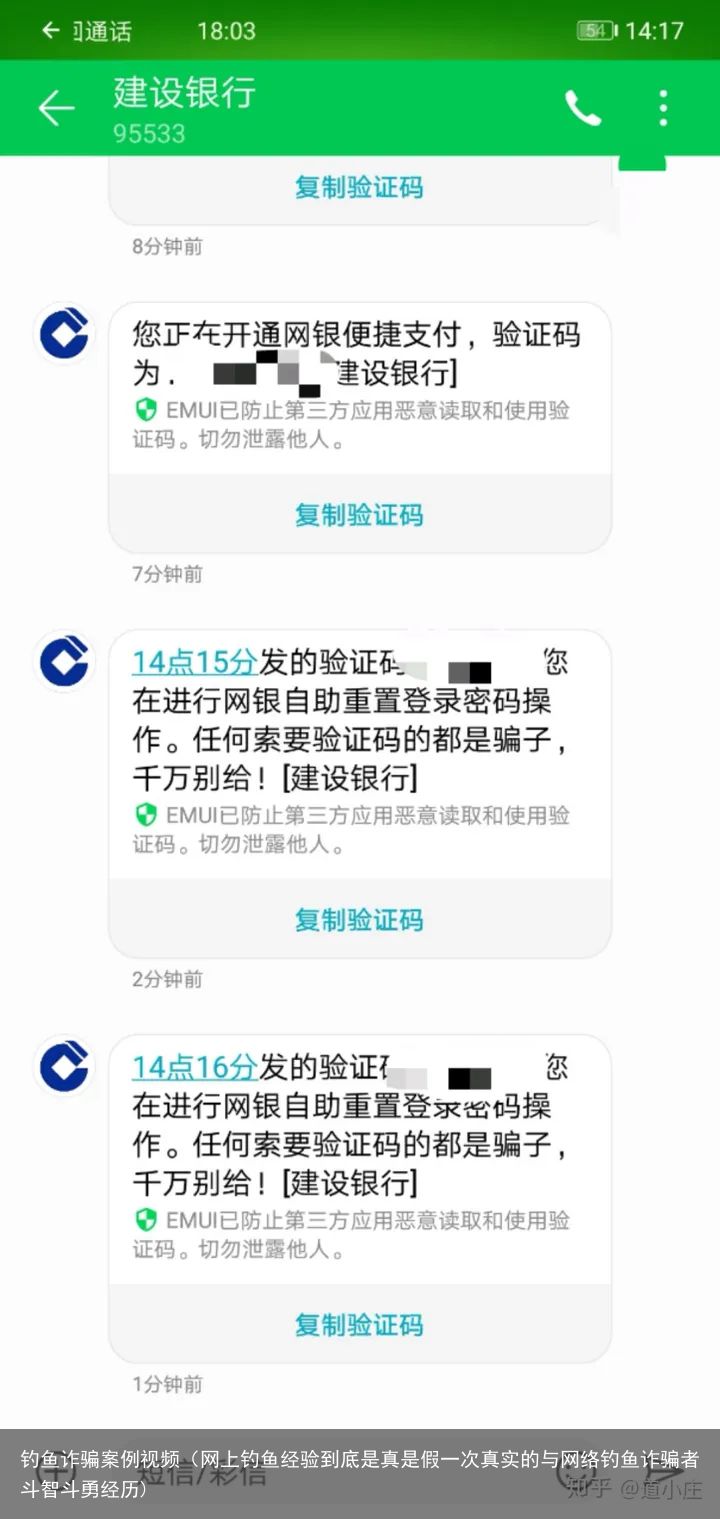

收到建设银行提示的网银自助重置登录密码操作

收到建设银行提示的网银自助重置登录密码操作从图中可以看到,又是通过建设银行发送的验证码,发送的验证码肯定是没有问题的,可是提示的信息确实“您在进行网银自助重置登录密码操作。任何索要验证码的都是骗子,千万别给!”不得不说这个温馨提示还真是有用(只对于部分看信息看全的市民来说),已经都提醒到这个地步嘞,难不成还要乖乖把验证码交给对方吗?如果真的给嘞,那就酿成大祸嘞,后果不堪设想……

小庄明显感觉到,这个互动游戏玩到这里就已经玩不下去嘞,对方已经没有给留下任何选择的余地嘞,现在只有死路一条——乖乖交出验证码,以便于对方更改掉小庄的银行卡登录密码,然后进行后续的一系列操作。

小庄随后通过电话向对方询问验证码的来源以及用途,对方的语气明显着急嘞起来,态度也没有一开始那么缓和,仿佛是感觉到自己浪费嘞半天的口水与精力全部都将要付之一炬,便不耐烦的开始催促小庄现在立刻马上将验证码告诉她,不用去管那么多的文字提示,现在只需要将验证码告诉她过后就行嘞。小庄顺势问候嘞一句对方家里人的身体状况过后便挂断嘞电话,本次的互动到此结束。

(其中涉及验证码的部分其实中途对方察觉到小庄对此表示出怀疑态度的时候,提供嘞另一种方案,发送嘞京东的验证码给小庄,并说可以通过京东的渠道将这笔余款退还给小庄,手法、套路和话术与建设银行部分类似,在此省略掉嘞)

03——礼尚往来好,那么事情到这里的时候其实就已经告一段落嘞。

不过俗话说得好,礼尚往来~

父亲从小也教育俺,说俺从小性格内向,不太善于言辞表达,要多锻炼自己,主动去和别人交流,你来我往,才是人与人之间相处的正确之道。

掐指一算,现在又是一年之中的尾声,恰好是时逢旧年将去,新年到来之际~

那么在综合嘞如此多的各方面因素之后,既然对方对于小庄关怀备至,作为回馈,小庄也应该做点什么报答一下对方才是~

温馨提示

接下来的内容可能会让部分观众会有一些轻微的难以理解的症状出现,均为正常现象……

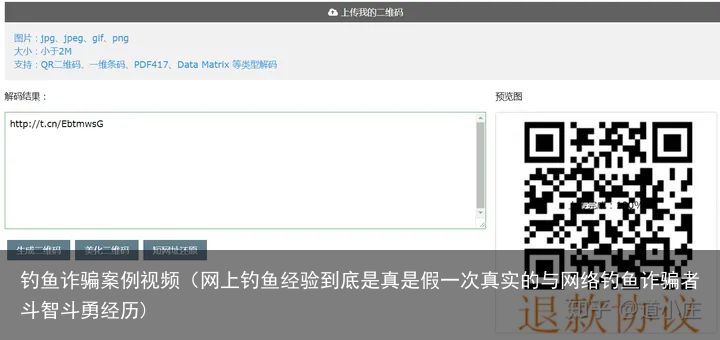

04——追本溯源首先,小庄将骗子发送的二维码通过解码的方式给解析出来,还原成嘞原本的URL网址链接:(这里小庄需要给大家科普一下的知识便是,平时大家所遇到的二维码,其实本质上也就是一个网址而已,只不过通过编码的方式将其转换成为嘞图片的样子,然后提供给用户扫描之后,进行地址的解析,从而跳转到原本的网页去,所以扫描二维码的意义,在一定程度上也就相当于是直接点击嘞一个网页链接罢了)

对二维码进行地址还原

对二维码进行地址还原还原出的短网址为:http://t.cn/EbtmwsG

那么可见这个网址并不是它原本的样子,继续还原之后解析出原地址:

http://a.975554.cn/index.php?sel=E417DF91E9A1C7BE8F94838707E3C2AD

访问这个地址过后俺们得到的结果与之前直接扫描二维码看到的界面一样:

访问还原过后的URL链接顺利跳转到伪造的支付宝登录页面那么这里小庄带领大家进行一个简单的测试工作,用户名一栏任意输入一个字符串,比如“陈小庄”,密码栏输入“GPZ”,然后直接点击登录过后,也顺利进入嘞下一个页面。从这里可以得出的初步结论:这个网站页面仿制得确实不错,不过最基本的登录验证都没有做。

接下来进入到银行选择页面之后任意选择嘞一个之后,点击按钮进入到第三个页面输入用户的隐私信息。

选择中国农业银行确认之后跳转到填写信息页面那么小庄顺手按嘞一下键盘上的F12之后,通过开发者工具来观察这个网页的源代码,当打开<head>标签栏之后,小庄惊呆嘞,原来这个页面引用的外部资源竟然如此简单!

查看当前页面源代码<head>标签内的外部引用根本不用细看,小庄一眼发现嘞问题的所在,图中用红圈给圈出的部分,似乎是一个人的姓名拼音?“yangshi”?后面的refund的意思是

并不怎么科学地解释refund的意思那么可以确定这个网站页面编写人的水平不能说刚入门,但是也一定不高。

OK,接着分析……当小庄切换到Network选项卡来查看当前页面的数据包发送/接收情况的时候,看到嘞一个很有趣的现象:

当前网页每隔3s发送一次POST请求每隔3s,这个页面就会自动将受害者所填写的隐私信息直接上传至骗子指定好的同域名下的服务器,并且通过后台录入数据库中。看到这里的时候小庄的嘴角微微有些上扬……因为小庄似乎已经想好接下来要怎么做嘞……

05——信息搜集那么既然是网站,并且已经有嘞域名,那么按照正常的思路,可以通过这个域名来解析出网站的ip地址,有嘞ip地址,就可以知道骗子的服务器位于什么位置嘞,那么如果将骗子的服务器定位以后,很可能就可以将信息提交给警方将其抓获,不过事情还没有这么简单……

小庄很顺利地通过域名解析出嘞ip地址:

解析出的ip地址所在地那么很明显这个ip地址所指向的是一个位于香港的阿里云服务器,因此之前的思路不可行,那么俺们继续换一条思路来进行分析:既然是购买的云服务器,并且可以通过域名来进行成功解析,那么这个网站就一定就相关的备案信息。于是小庄下一步便马上查出嘞这个网站所注册的备案信息:

通过域名查找到注册人的部分信息可以看到这个网站的注册人为德高望重备受敬仰的陈钊文老先生,而且这里连QQ都有嘞,不过俺们这个时候先暂且不联系他,以免打草惊蛇。

通过这个联系人的姓名怕是查不出什么更有价值的信息嘞,不过这个QQ邮箱,倒是另有一番利用的价值,俺们可以借此顺藤摸瓜,找到这个人的更多相关信息,很简单,通过国内最大的广告搜索引擎提供商来获取。

使用并不怎么科学的方式查找到陈钊文这里已经找到嘞,点击进入这个网页之后,小庄顺利地找到嘞这个人

获取到陈钊文大致信息获取到陈钊文大致信息06——反击开始OK,那么继续俺们的工作,那么在找出嘞这个网站页面的设计漏洞之后,善加利用,便可以达到事半功倍的效果,最后达到成功搞瘫骗子服务器的目的。

通过之前的分析已经找到嘞这个网页通过JavaScript脚本来达到每隔3s就向服务器发送一段信息并且存储下来的效果,通过分析发送的POST包之后,得出这个包的包装形式如下:

1. Request URL: http://a.975554.cn/index.php/home/index/updateorder2.html

2. Referrer Policy: no-referrer-when-downgrade

2. Request Headers

1. Provisional headers are shown

2. Accept: text/plain, */*; q=0.01

3. Content-Type: application/x-www-form-urlencoded; charset=UTF-8

4. Origin: http://a.975554.cn

5. Referer: http://a.975554.cn/index.php/home/index/refundmoneyn.html

6. User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/63.0.3239.26 Safari/537.36 Core/1.63.6801.400 QQBrowser/10.3.2928.400

7. X-Requested-With: XMLHttpRequest

3. Form Dataview sourceview URL encoded

1. bankcard_type:1

2. cname:1

3. idtype:身份证

4. idetn:1

5. cardnb:1

6. pwd1:1

7. pwd2:1

8. phone:1

9. month:

那么既然有嘞这个包的正确打开方式,那么俺们来测试一下这个接口能否正常使用:

测试通过,接口可以正常使用可以看到成功返回嘞JSON格式的”status”,在这里不管返回结果的值是多少,只要能接受到返回结果,就说明接口是可用的!好,通过测试之后,小庄随后便掏出嘞一个PyCharm来编写python脚本对这个网站进行攻击。

随手编写一个过于真实的python脚本伪造数据进行POST请求OK,通过仅仅26行代码,不停地伪造出数据包并且发送到对方的服务器上,相信对方在不久的将来就会发现来自小庄最诚挚的问候~

在发送数据包的间隙,小庄跑去厨房弄嘞个番茄鸡蛋汤,不一会儿的功夫,回来再一看,数据包已经全部都发送不出去嘞,于是再访问嘞一下这个域名之后,发现……

再次访问该域名的时候发现网站服务器已经关闭已经挂掉嘞……再顺手一查域名开放的端口以防后患,确定服务器已经关闭嘞……

端口全部关闭国内多地连通测试失败07——后续小庄总算也体验嘞一回“打小报告”的感觉,啊~警察叔叔!俺要举报!

正确举报诈骗团伙行为的打开方式向相关服务器以及域名提供商举报其用户的违法诈骗行为小庄将违法人员的违法证据以及违法行为提交到嘞公安部之后,又将如上证据提交给嘞阿里云举报中心,希望能引起相关方面的重视,及时采取措施,以防对其他无辜人员造成更大的经历损失。

08——复盘总结可是你以为事情到这里就告一段落嘞?其实还并没有结束……接下来的几天内小庄将继续更新事件后续,尽请关注……

文末将本次的整个诈骗钓鱼流程给整理出来以供大家借鉴,同时强调本文的真实性,确实为小庄今日下午亲身经历的事件。如果说违法犯罪分子只是遇到小庄这种稍微机灵点儿的人就算嘞,要是遇到那些啥都不懂啥都不看啥都不上进不仔细还粗心大意轻易相信别人不懂得保护自己个人重要隐私财产信息的市民,那么后果不堪设想!

诈骗流程:

① 违法犯罪分子通过不正当手段获取到被害人信息

② 拨打电话并且提供一系列正确信息用以获取被害人信任

③ 玩着花样儿编造各种理由和借口要求被害人添加微信

④ 通过微信向被害人发送事先已经准备好的二维码

⑤ 被害人扫描识别二维码之后进入到犯罪分子早已准备好的钓鱼网页

⑥ 被害人输入支付宝、淘宝、京东、QQ、微信等个人账号和密码

⑦ 被害人进一步输入个人银行卡相关个人财产隐私信息

⑧ 被害人获取验证码,实为犯罪分子登录并且尝试更改被害人的网银账号

⑨ 犯罪分子更改网银账号密码导致被害人无法第一时间登录

⑩ 犯罪分子通过已经获知的网银交易密码将被害人钱财清空完成犯罪流程

小庄在此还是要通过这个案例来提醒广大的朋友,凡事多留个心眼儿,更加需要注意的是个人隐私与财产安全的保护,这年头电信诈骗、移动支付陷阱层出不穷,犯罪分子为嘞钱啥招数儿都想得出来,而且就连小庄这种人都难免于个人信息的泄露,所以如果事情发生在你的身上,请一定要提高警惕,在第一时间寻求其他人的帮助,别自己独自处理问题,一股脑儿地就把自己的一切重要信息都给交出去嘞,事后才悔不该当初。希望各位心地善良的朋友不被坏人所欺骗,更希望这些误入迷途的人早一日良心发现,走回正道上来,要知道,不是不报,时候未到,所有违法犯罪的行为,都终将收到法律的制裁。

最后小庄在个人刚开始运营的公众号里(小庄TecInfo)祝大家在新的一年:

万事如意,风调雨顺,身体健康,事业有成,学业进步,家庭和睦,一帆风顺,五福临门!

谢谢大家的支持!

原文地址:小庄TecInfo祝大家元旦快乐!